Ciberseguridad

El enemigo sin identidad al que cada vez somos más vulnerables

«Siempre vamos por detrás del cibercrimen», lamentan los expertos en seguridad informática, quienes abogan por un nuevo concepto: la ciber-resiliencia

Esta funcionalidad es sólo para registrados

Iniciar sesiónMadrid se convierte en testigo de las amenazas menos visibles, aquellas que se han transformado en un fuerte enemigo por el que muchas empresas ya han tenido más de un quebradero de cabeza. Por ello, para bien o para mal, la ciberseguridad está ahora más presente en nuestra vida. Las personas son más vulnerables y el tejido empresarial debe hacer un frente común , porque aunque la protección pueda ser cara, un robo de datos, un ciberataque o la inutilización de los sistemas -mediante un ataque DDoS- cuesta miles de millones de euros.

Noticias relacionadas

¿Quiénes son estos enemigos ocultos? ¿Cómo se les hace frente? ¿Por qué nos atacan? Durante el primer Panda Security Summit , celebrado el pasado viernes en la capital, estas preguntas y muchas otras resonaron entre los ponentes. «Es el dinero el que hace girar el mundo», comenzaba intervieniendo José Sancho , presidente de Panda . El dinero también puede ser fruto de programas informáticos con vulnerabilidades . «El conocimiento se ha traspasado a ordenadores» y esos datos almacenados «son movidos por programas que se ejecutan», lo que representa un bastión de fortaleza traducido en cantidades ingentes de dinero.

«El conocimiento se ha traspasado a ordenadores» y esos datos almacenados «son movidos por programas que se ejecutan»

En este panorama «los estados compiten unos contra otros por poder y el poder se manifiesta de muchas manera», incide el presidente de Panda. WannaCry tal vez no habría tenido lugar si un grupo de ciberdelincuentes no hubiera robado un paquete de programas a la Agencia de Seguridad Nacional (NSA) de Estados Unidos. Herramientas que los mismos habían desarrollado y que no habían protegido merecidamente. En este caso, una de ellas se empleó para aprovechar las debilidades del sistema y poder moverse por él con un virus que quería secuestrar los equipos (un ataque «ransomware») .

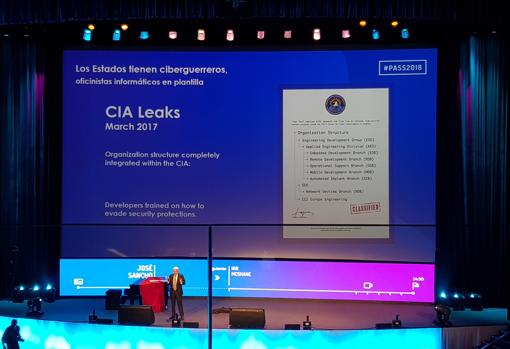

Suena a un guión de Steven Spielberg , pero lo cierto es «que los estados tienen ciberguerreros », explica Sancho. Entre los documentos que ha filtrado el portal WikiLeaks se publicó uno en concreto en el que se plasmaba un organigrama de este tipo de personal. Oficinistas que se dedican todo el día a buscar agujeros o armas ya fabricadas para explotar estos fallos, pero estas «no son armas convencionales», asegura.

«Con las ciberarmas es muy fácil esconderse y que resulte complicadísimo saber quién ha actuado. La legislación normal no puede actuar si no hay evidencias de que se ha cometido un delito»

El problema de estas nuevas ciberarmas yace en la capacidad de convertir al criminal, el lugar desde el que ataca y la herramienta que emplea para dicho ataque en «invisibles» . Por decirlo de alguna manera, se disfrazan para ocultarse y emplean otra identidad. Por lo que reconocerlos y detenerlos se convierte en una misión casi imposible. « Con las ciberarmas es muy fácil esconderse y que resulte complicadísimo saber quién ha actuado. La legislación normal no puede actuar si no hay evidencias de que se ha cometido un delito. Aquí es muy fácil enmascararse y que resulte prácticamente imposible saber quién ha sido», increpa este experto de la seguridad informática.

«Nos quieren transmitir la imagen de que hay formas de situar barreras por las que no se puede pasar, llamémoslas firewall, proxis, router. Se llamen como se llamen, al final lo que hay es software»

Silvia Barrer o -miembro de la policía, conocida speaker de la seguridad en la red y maestra de ceremonias del acto- resumió en una frase la situación actual: «Siempre vamos por detrás del cibercrimen». No solo eso, la capacidad de protegerse proviene de programas que estén cada vez más preparados para hacer frente a unas técnicas avanzadas y de un personal bien formado sobre los peligros que acechan. « Nos quieren transmitir la imagen de que hay formas de situar barreras por las que no se puede pasar , llamémoslas firewall, proxis, router. Se llamen como se llamen, al final lo que hay es software», previene Sancho que por tanto, esos puntos físicos de la red hacen posible que «las identidades se cambien, los programas se disfracen unos de otros . En definitiva, es un colador».

Un «negocio» millonario

Por ese motivo, no es de extrañar que los expertos de este ámbito aún no estén seguros que el ataque WannaCry proviniera de Corea del Norte, como han hecho entrever en varias ocasiones. Con este ataque tipo ransomware no se pudo anticipar lo que iba a pasar, ¿pero qué pasa con los que saben de esa brecha de seguridad y no ponen a disposición del público un parche? Según Ian McSharen , jefe del equipo de investigación de Gartner y otro de los ponentes de este encuentro, en la actualidad hay cuantificados «100.000 programas con vulnerabilidades » sin corregir.

Los que han sufrido en sus carnes un robo de datos o un ciberataque saben bien lo que supone para sus cuentas. Verizon consiguió rebajar 350 mil millones de dólares en la compra de Yahoo porque el buscador había sufrido una brecha de seguridad que afectó a la mayor parte de sus usuarios. El conglomerado de negocios Maersk sufrió un ataque «ransomware» que secuestró sus sistemas, lo que económicamente supuso 100 mil millones de euros. Son algunos de los casos que reflejan para lo que hay que prepararse.

El mapa del crimen en internet dibuja un panorama difícil de enfrentar con las herramientas convencionales. Es ahí donde entran los porgramas End Point o Punto Final, los cuales los expertos de este encuentro consideraron que las empresas deben empezar a categoriza como prioritarias. « Las herramientas de Punto Final tienen que convertirse en algo imprescindible para las organizaciones , al igual que los incidentes de segunda división deben ser cada vez menos protagonistas. Las herramienta de Punto Final y los EDR eran antes una cosa interesante y que a las organizaciones les daba calidad, pero ahora van a ser impresicibles», insiste Javier Candau , jefe del Centro Criptológico Nacional (CCN-CERT).

Sin embargo, en definitiva estos expertos concluyen que el camino que marquen las empresas debe seguir por un nuevo concepto: la ciber-resiliencia . Panda acuña este término en su último informe como la capacidad de una empresa para «prevenir, detectar, contener y recuperarse, minimizando el tiempo de exposición y el impacto en el negocio de innumerables amenazas graves contra datos, aplicaciones e infraestructura informática de las empresas. Especialmente contra los equipos, donde residen los activos más valiosos para la organización, ya que alcanzarlos supone también atacar la integridad de las identidades y usuarios».

Esta funcionalidad es sólo para registrados

Iniciar sesión