Un antídoto contra un negocio más lucrativo que el de la droga: los cibernegociadores que rescatan a los internautas de la extorsión

Combatir al ejército de criminales digitales, cada vez más numeroso y mejor preparado, requiere de una ciberfigura para muchos desconocida

En ese sentido el Instituto Nacional de Ciberseguridad (Incibe) y otros nos cuentan cómo son estos ciberdelincuentes y por qué las pymes son vulnerables

Darktrace Inmune System se dedica a proteger al Vaticano de ciberataques y comenta a ABC su labor

Alexia Columba Jerez

Esta funcionalidad es sólo para registrados

Iniciar sesiónLa premisa de la que debemos partir siempre es que nada es inexpugnable. Según el Índice Global de Ciberseguridad 2020 de la Unión Internacional de Telecomunicaciones de Naciones Unidas , España es el quinto país del mundo con mejor ciberseguridad. Pero al mismo tiempo, el Instituto Nacional de Ciberseguridad confirma que en 2020 gestionó un 19% más de incidentes que el año anterior . Es solo la punta del iceberg de una gigantesca amenaza. Subestimar esta realidad nos hace vulnerables, por tanto la pregunta no es si un ciberataque se producirá, sino cuándo ocurrirá. Y por eso es imprescindible armar un plan de contingencia previo para afrontar todas las derivadas de una situación de emergencia cibernética y de robo de información. ¿Hay que negociar el rescate con los ciberdelincuentes? ¿es conveniente pagar en algún caso?, ¿cómo atacan? o ¿cómo es la figura del cibernegociador?

Un estudio de Ironhack señala a España como el tercer país más atractivo para los ciberdelincuentes . Además, el enemigo está muy preparado y sabe dónde apuntar. Como explica Alejandro Ramos , antiguo hacker y director global de Operaciones de Ciberseguridad de Telefónica Tech , los cibercriminales son oportunistas, tienen instrumentos muy automatizados y mucha volumetría de negocio y ‘sus herramientas de destrucción masiva’ las aplican en aquellas empresas en la que detectan alguna fragilidad. «En el mundo físico es como el ladrón de un parking que empieza a comprobar todos los coches para encontrar aquel que no ha echado el seguro», dice.

En las grandes compañías están empezando a integrar esa idea dentro del modelo de negocio e invierten en ello, ya que a la larga es un beneficio para la compañía, pero para las pymes contar con un equipo externo especializado que incluya la figura del negociador o tener un plan de contingencia supone un gasto que no genera un beneficio directo a corto plazo. Y por ahí, vienen los mayores problemas para las pymes. Además, de la falta de concienciación en las empresas, en general, de los amenazas inherentes a todo negocio que uno puede encontrarse en la red.

Ventaja competitiva

Jordi Serra Ruiz , profesor de Estudios de Informática en la Universitat Oberta de Catalunya y forense de ciberataques, afirma que la ciberdelincuencia ya mueve más dinero que el narcotráfico a nivel mundial, «es más rentable el ciberdelito que la droga». Por eso, contar con medidas preventivas, pero también de gestión, no es solo una estrategia de defensa, además una ventaja competitiva frente a otras compañías. José Badía , de la compañía de ciberseguridad Darktrace , destaca que por 90 dólares en la ‘Darknet’ se puede lanzar un ataque a una empresa o persona. «Eso es muy accesible para cualquiera, es como poner un misil en manos de un niño». Y la amenaza crece si se tiene en cuenta que la mayor interconexión que se dará en el futuro aumentará más aun las vulnerabilidades.

Pero antes de entrar detalles, es necesario aclarar que el término `hacker´ , en realidad, define al experto en tecnología, apasionado del mundo de la ciberseguridad, mientras que el ciberdelincuente es el que intenta conseguir un beneficio a base de explotar fallos o debilidades en organizaciones de cualquier tipo. Perpetuar el mal uso terminológico supondría confundir los buenos con los malos. A éstos últimos los conoce de cerca Juan Carlos Ruiloba , administrador de dos empresas de ciberseguridad y ex inspector jefe del Grupo de Cibercrimen del Cuerpo Nacional de Policía en Barcelona,

Este experto explica que la modalidad más usada en los últimos años para lanzar ciberataques que terminan en la exigencia de un rescate con criptomonedas es la del ‘cripto-ransomware’ , que es una evolución de los ‘ransomware’ antiguos, que solamente bloqueaban. El mundo ha evolucionado desde el primer ransomware que se diseminó en un congreso de médicos, en los años ochenta, a través de disquettes. Ahora han incorporado una capa de cifrado a la información para que no pueda recuperarse, y de esa manera la víctima tiene que decidir si abonar el importe del rescate o no. Ruiloba matiza que en 2019 comenzó la doble extorsión , con la que el cibercriminal no solo cifra la información de la compañía, también amenaza con publicarla. Y a finales de 2020 se dieron casos de triple extorsión , añadiendo ataques a clientes concretos que encontraban entre los datos robados. Esto se dio en el conocido caso de la clínica Vastamo , en Finlandia, en el que chantajearon a los pacientes con publicar los diarios de las sesiones terapéuticas que tuvieron con los psiquiatras.

Ruiloba señala que el cibercrimen usa la inteligencia, y con los datos que consiguen se retroalimentan e inventan nuevos métodos , de tal modo que no descarta la cuarta extorsión. Explica que los cibercriminales no son personas individuales, sino grupos de delincuentes con un amplio historial que cambian su nombre para evitar ser rastreados, no buscan protagonismo, sino lucro. Equipos como Lazarous Group, Equation Group, Redis o el famoso ‘ramsonware’ Wanna Cry , que afectó a nivel mundial, son ejemplos de ello. Además, hacen una prueba de concepto con un pequeño ataque para demostrar que no van de farol. Dark Halo Global infectó actualizaciones de un antivirus y colocó puertas traseras en él. Con muchos de estos grupos la comunicación con el negociador es en ruso, pero eso no significa que sean del Este, ya que siguen procedimientos de anti investigación para dificultar toda identificación y desviar la atención .

Para el ex inspector, el mejor negociador en estas crisis sería un ‘hacker’ , porque tiene el perfil de un profesional que podría ser capaz de sonsacar información valiosa, a la vez que es un especialista en tecnología. «El objetivo del negociador es encontrar quién está detrás, más que cuanto se ha de pagar. Este mediador tiene que tener además, experiencia psicológica, empleando ingeniería social contra el atacante para conseguir que varíe su forma de actuar y así hallar pistas. La solución sería que el negociador fuera un grupo multidisciplinar que se complementara», explica el experto. Para coordinar eso se pueden usar medios de comunicación que no funcionasen en tiempo real, lo que daría tiempo a elaborar la respuesta.

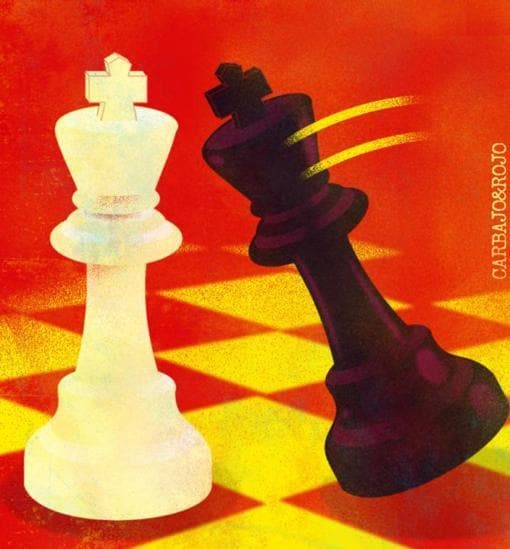

Para Ruiloba «al final la negociación es una batalla intelectual con el que está al otro lado, nunca se sabe cuál puede ser su coeficiente intelectual».

Lo que aclara Ruiloba es que n unca tiene que ser la propia empresa la que negocie , ya que no cuenta con los conocimientos necesarios. También se piensa que muchas veces una empresa se debe proteger de grupos externos, pero más del 50% de los ataques vienen del interior de la empresa . El negociador debe tener aplomo y capacidad de improvisación. Ha llevado casos de empresas jurídicas que se atacaban basadas en competencia desleal, o una persona que por venganza había preparado un ataque a una empresa, es decir los motivos no son solo económicos. También ha habido escenarios en los que la víctima era el atacante y lo que pretendía era usar el ataque como excusa para acercarse a otra empresa. No se puede establecer un protocolo rígido porque eso haría previsible al negociador. Para Ruiloba «al final la negociación es una batalla intelectual con el que está al otro lado».

El pequeño empresario

Para Marco Antonio Lozano , experto del Instituto Nacional de Ciberseguridad ( Incibe) , es complicado establecer un perfil definido de ese grupo que está al otro lado, porque cualquier usuario de internet puede simular que está conectándose desde una ubicación en la que no está realmente. Pese a ello, en Incibe se puede hablar a nivel de empresa de dos modalidades de ataque, el masivo automatizado , que intenta infectar a pymes, y los ataques dirigidos , en los que los ciberdelincuentes llevan tiempo recabando información y preparándose para infectar a las grandes empresas.

En lo que a ciberataques se refiere, Lozano incide en que el empleado, por norma general, suele ser el elemento que más incidentes provoca en una organización, en la mayor parte de los casos, de forma no intencionada. Otra causa de ciberataques es la falta de actualizaciones de los programas y la principal puerta de entrada suele ser a través del correo electrónico, pero como indica el Informe de Ciberpreparación de Hiscox 2021 , un 41% de los ciberataques a empresas españolas se produjeron a través del móvil . Así lo confirma también el profesor Jordi Serra: «En el móvil es más fácil y rápido cultivar la confianza del usuario. La gran mayoría de malwares en general, casi el 90%, está dedicado a los móviles». Para Incibe «en la tecnología Android hay cientos de fabricantes que no entregan las actualizaciones al mismo tiempo, hay mucha fragmentación en el mercado algo que no ocurre en el caso de iOS ( Apple) ».

Lozano recalca que las pymes son más atacadas que las grandes empresas . «Sin embargo, cuando hablas con ellas no se consideran dentro del foco de los ciberdelincuentes. Pero nada más lejos de la realidad. Además otro problema es que suelen pagar, aunque no lo admitan públicamente, dado que una parada prolongada de la actividad puede significar la ruina », añade. Antes de que esa empresa sea atacada lo deseable es que contase con las medidas de recuperación de la información que mitigaran el ataque, un plan B , pero no es la tendencia.

Y el hecho de pagar no garantiza que devuelvan la información o que no te vuelvan a atacar. De hecho el informe de Sophos revela que pagar el rescate duplica el coste de un ataque de ‘ransomware’. El desembolso medio para reparar los efectos de un ataque de ‘ransomware’ es de 732.520 dólares para las organizaciones que no han pagado, y aumenta a 1.448.458 dólares para las organizaciones que sí lo pagan , según Sophos. Y con la pandemia , el experto de Incibe señala que se dio un número de ataques mucho mayor que en cualquier otra época en la que hayan estado trabajando. A lo que se suma, como indica Deloitte, que la inversión media de las empresas en ciberseguridad se redujo en un 57% en las empresas por el impacto del Covid. Pese a todo el consejo de las autoridades es no pagar , aunque no siempre sea una decisión fácil de tomar.

Sobre la marcha

Securízame es una empresa que sigue a rajatabla ese consejo , y que tiene a especialistas en ciberseguridad para negociar con los extorsionadores digitales. Sin embargo, es la empresa afectada la que tiene la última palabra. Javier Horcajada Sánchez , consultor y auditor sénior de Ciberseguridad en Securízame recomienda contar siempre con equipos especializados en respuesta ante incidentes DFIR (Digital Forensics Incident Response). «A veces se confunde y se presupone, que los equipos internos, los de sistemas, o incluso los de seguridad, son capaces de responder ante una situación con un compromiso de seguridad, y esto no es cierto», matiza Horcajada.

Se requiere de profesionales cuya labor sea el tratar a diario con incidentes de seguridad, ya que una actuación no adecuada en los primeros momentos puede implicar un retraso en la recuperación de la operativa de la empresa, o generar un mayor impacto. También apunta que la figura del negociador no existe como tal en España. Es con la experiencia acumulada en incidentes de seguridad, como los profesionales van cogiendo familiaridad con este tipo de negociaciones.

Este es el caso de Lorenzo Martínez, director de Securízame , que comenta que se convirtió en negociador por accidente. Ha visto cientos de situaciones. «En el caso de las pymes tienen unas copias de seguridad poco fiables, eso deriva en que o pagan o cierran porque no tienen ni el original ni un backup para poder recuperarse , por eso nosotros contamos con `Reborn´, un sistema de copias de seguridad a prueba de ransomware», explica. Para el grueso de las empresas, asegura, el dilema es tratar con el cibercriminal o hacerle perder el tiempo.

A este ingeniero informático le ha tocado gestionar casos con el ciberdelincuente en los que tenía que regatear la suma exigida . Y mientras se negociaba se buscaban otras soluciones en paralelo. La duración de las negociaciones es variable puede ser muy rápida o estar semanas hablando con el malo. También tuvo una empresa que pagó y volvió a ser atacada. Martínez reconoce que «la técnica de intentar conseguir una rebaja en el pago funcionaba mejor antes . Ahora analizan al detalle la información que se han llevado, y por tanto conocen la facturación de esa empresa». Martínez destaca otro caso en el que el cibercriminal se quedó con la información y la empresa atacada acudió a Securízame para localizar al delincuente, y así negociar.

En Semana Santa, del año pasado, llevó tres casos la misma semana, y tuvo gestionarlos a la vez con una cuenta genérica para cada uno, otras veces la forma de contacto con el ciberdelincuente es a través de la red Tor ('The Onion Router', el router Cebolla, y es posiblemente la principal y más conocida Darknet de Internet. Es una red de comunicaciones superpuesta al Internet convencional). Lorenzo detalla que la información robada se puede publicar en la red Tor o subastar , «me consta un caso en el que el dueño de la empresa negoció directamente con el delincuente , se hizo amigo de él y se enteró que había conseguido entrar en su empresa porque compró los datos en una subasta». Y una nueva variante es que el cibercriminal contacte directamente con un empleado y le ofrezca dinero por dejarle paso libre dentro de la compañía.

Modus operandi

Jordi Serra (Universitat Oberta de Catalunya) está familiarizado con estos procedimientos. Apunta que lo primero que hace el grupo criminal es investigar quienes componen la empresa y hacer una radiografía de la compañía . A través de un `phishing´ se le puede enviar una carta a alguien desde un correo electrónico suplantando al nombre de otra persona o de un proveedor de la empresa para así tener acceso al ordenador. Una vez dentro intentan distribuirse por toda la red de la organización, de manera que pueden estar un mes o semanas haciendo un plano de la infraestructura.

«Cuando lo tienen todo analizan si la empresa hace copias de seguridad y antes de irse lo cifran y dejan puertas traseras preparadas para poder volver a entrar. El ataque va a donde pueda haber un rédito, durante la pandemia se atacó mucho a hospitales porque sabían que necesitaban un retorno rápido de la información ya que no pueden estar sin equipos vitales, y lo mismo ocurre con las universidades. Y con la pandemia la gente buscaba en internet información sobre mascarillas u horarios, el ciberdelincuente aprovecha esa tendencia de búsqueda para captar la atención y colar troyanos», relata Serra. Y como curiosidad, el profesor señala que hay cibercriminales que se dedican a crear ‘malwares’ y venderlos, y van a buscar a estudiantes a las universidades para reclutarlos, ya que es un modelo de negocio atractivo que genera dinero rápido.

Bazar de datos

La ayuda externa en estas situaciones es esencial. La pueden proporcionar pequeñas consultoras o grandes compañías. Es el caso de Telefónica Tech, que ofrece servicios y soluciones tecnológicas integradas de ciberseguridad. Alejandro Ramos es el director de operaciones, y responsable de la seguridad. Cuando intervienen desarrollan cuatro fases : identificar el problema, contenerlo, erradicarlo y ayudar en la recuperación expulsando al atacante. También tienen un servicio de riesgo digital , en el que monitorizan la ‘deep web’ y la ‘dark web’. De hecho, hay páginas web semejantes a Amazon o Ebay, donde los delincuentes ofrecen los datos.

Para Ramos las próximas amenazas vendrán con el avance de la IA o el 5G, y la computación cuántica traerá velocidad de cómputo, pero el cifrado de seguridad aguantará menos. Ruiloba apunta que la solución pasa por usar medidas disruptivas, un control las 24 horas y tener centros de operación de ciberinteligencia con soluciones preventivas, detectivas y reactivas. Esos centros darían servicios Low Cost a las pymes. Establece que hoy la guerra ya no se hace con armas, sino con ordenadores. Estados, activistas y otras empresas pueden atacar a las compañías. «La seguridad absoluta no existe, pero el que tenga más recursos tendrá más posibilidades», afirma Ruiloba. Porque como decía el ex director del FBI, Robert Mueller : «Solo hay dos tipos de empresas: las que han sido pirateadas y las que lo serán». Por eso, no conviene jugar a la ruleta rusa.

Noticias relacionadas

Esta funcionalidad es sólo para registrados

Iniciar sesión