Las llamadas telefónicas convencionales pueden ser fácilmente interceptadas

El supuesto espionaje de los móviles del presidente estadounidense revela de nuevo la fragilidad de las comunicaciones telefónicas y la puesta al día de China en materia de ciberdelincuencia

Hay un mantra que se repite cada vez que se hace referencia a la seguridad informática; todo dispositivo electrónico conectado a internet es susceptible de ser hackeado . Pero las comunicaciones telefónicas sobre los protocolos tradicionales tampoco están exentas de ser interceptadas. Siguen siendo una de las vías importantes para robar la intimidad de las personas.

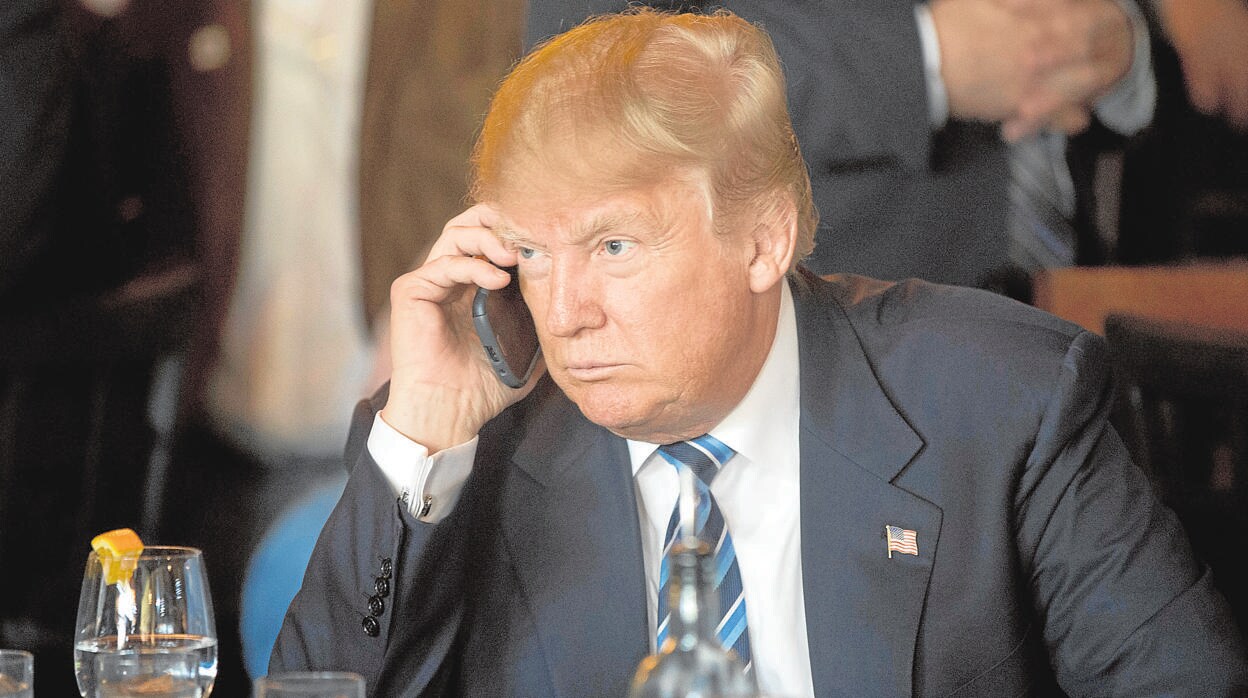

Las revelaciones sobre el espionaje a Donald Trump , presidente de Estados Unidos, ha puesto de relieve dos problemas de magnitud global. Por un lado, la fortaleza de China como Estado capaz de albergar grupos de ciberdelincuentes que dominan técnicas vez más sofisticadas; por otro, la fragilidad de los teléfonos móviles que se conectan a internet pero sobre todo lo sencillo que es pinchar las conversaciones telefónicas .

Al poco de llegar a la Casa Blanca, Trump aceptó desprenderse de su teléfono con sistema operativo Android, considerado más inseguro que el ecosistema de Apple. Era el mismo teléfono que portaba en su día a día antes de convertirse en uno de los políticos más poderosos del mundo. Por recomendación de los servicios de inteligencia tuvo que cambiar de parecer. Desde entonces, ha estado utilizando tres terminales iPhone. Dos de ellos, según « The New York Times », securizados y con capacidades limitadas. Y un tercero, un modelo corriente como los que se venden en las tiendas, destinados a fines personales. Mientras que los dos primeros se utilizan para Twitter y llamadas oficiales de forma independiente, el tercero le sirve de agenda de contactos para conversaciones extraoficiales.

Este último dispositivo es el que se investiga como el eslabón más débil del supuesto espionaje chino , aunque los expertos consultados por este diario apuntan a que, pese a las medidas de protección, ninguno de ellos es completamente seguro. Todos son vulnerables a los piratas informáticos, quienes podrían acceder a sus comunicaciones de manera remota por medio de varias técnicas.

«Hay diferentes formas de espiar un terminal. Una es comprometer el dispositivo. Existe software, sobre todo para Android, que puede acceder a tu ubicación, a las llamadas, al micrófono, a los mensajes en redes sociales», reconoce a ABC Yago Jesús , experto en seguridad informática. Un vector de ataque para acceder al terminal se puede encontrar, en ese sentido, en el envío de un enlace malicioso que explote una vulnerabilidad del «smartphone». De tal manera que un pirata informático puede controlarlo discretamente en remoto y sin levantar sospechas al propietario.

« A Trump no le han hackeado el móvil », asegura este experto, quien apunta a otra posibilidad: que los espías hayan realizado un ataque por medio de una « clonación de estaciones ». Una técnica muy habitual que consiste en la creación de una estación falsa de redes telefónicas para engañar al terminal para se conecte a ella en lugar de su proveedor original. Esto es posible -insiste este experto- porque el actual protocolo de telefonía (GSM) contiene una serie de vulnerabilidades conocidas y heredadas de su diseño primigenio. Las llamadas realizadas desde un teléfono, independientemente si se trata de un «smartphone» o no, pueden interceptarse en el momento en el que viajan a través de las torres de telefonía y cables que conforman las redes móviles nacionales e internacionales.

Noticias relacionadas