Los partidos y los votantes, los objetivos más vulnerables

La desinformación y manipulación de contenidos constituye la ciberamenaza más importante

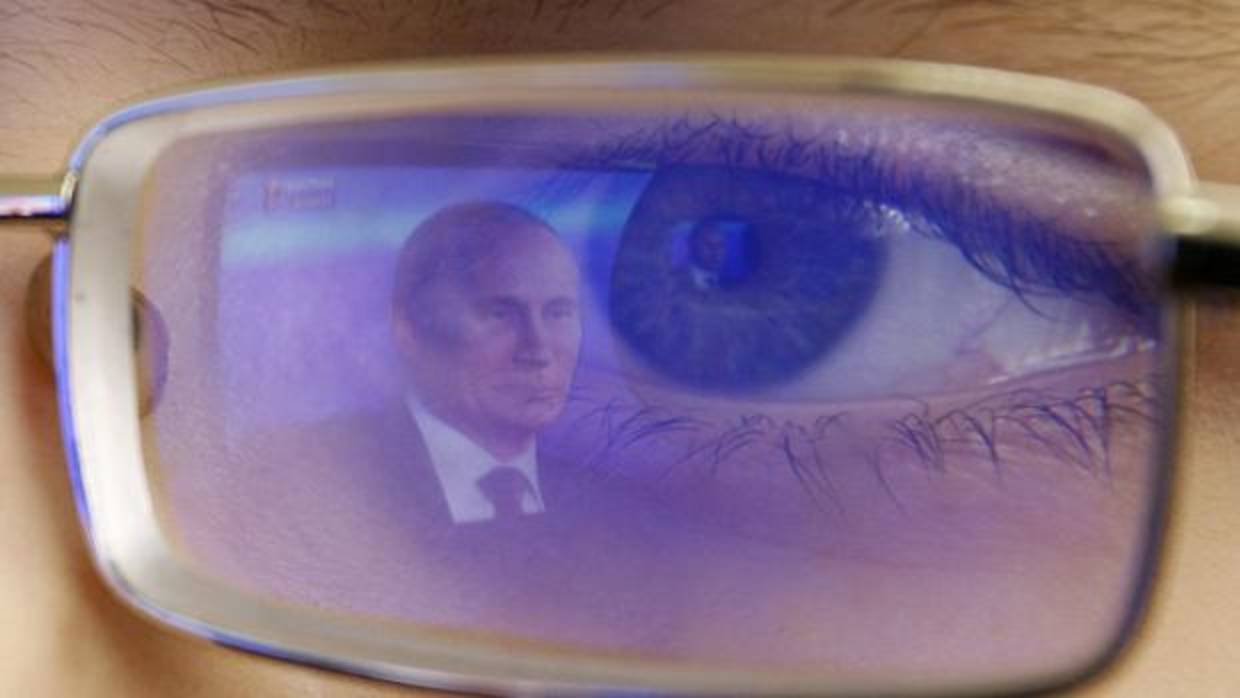

Descartado el efecto sobre el recuento, los piratas informáticos sí pueden tratar de incidir en las votaciones a través de ataques a los partidos políticos que concurren a los comicios o difundiendo información manipulada y noticias malintencionadas a través de canales digitales, lo que requiere de un esfuerzo prolongado en el tiempo. Es decir, no se trata de «hackear» directamente el cómputo de votos en sí , sino de tratar de manipular a los votantes a través de estrategias de intoxicación y desinformación, como las puestas en marcha en 2015 por Rusia para favorecer en las urnas a Donald Trump frente a Hillary Clinton o las que, en el ámbito de España, han utilizado principalmente grupos activistas favorables al secesionismo para contaminar contenidos durante la crisis catalana.

Según recalca Deepak Daswani, en primer lugar puede producirse un ataque a los sistemas e infraestructuras de los partidos para filtrar información sensible acerca de su campaña o funcionamiento interno, lo que tendría una clara intención de desestabilizarlo . Otra posibilidad que temen los expertos son los intentos de influir en la intención de voto. Las «fake news» o «noticias falsas» alrededor de la elección de Trump como presidente de los EE.UU. reabrieron el debate sobre la capacidad de grupos de mercenarios digitales pagados para difundir por redes sociales soflamas propagandísticas e intoxicar a la opinión pública. «La principal amenaza es la posibilidad de crear corrientes de opinión a medida de distintos grupos de interés mediante la generación de noticias falsas o manipuladas que se distribuyan a través de internet», reconoce San Emeterio.

«A pesar de que requiere de muchísimas cuentas difundiendo este tipo de contenido para poder generar cierto impacto, sí que es totalmente posible. Y, de hecho, se han visto ya numerosos ejemplos. Al final sucede lo mismo que en muchas otras ramas en el hacking y la ciberseguridad», insiste Daswani. «A la hora de atacar cualquier infraestructura u objetivo, si no se puede acceder al sistema, se “hackea” al usuario del sistema mediante la ingeniería social».

Noticias relacionadas