Se investiga la conexión del ciberataque masivo con Lazarus, un grupo vinculado a Corea del Norte

La campaña de ataques por «ransomware» que ha agitado y hecho temer a medio mundo comienza a estabilizarse tras sus dos primeros arreones, pero se estrecha el cerco para descubrir a los culpables. Y las primeras sospechas de los servicios de inteligencia de EE.UU. y de expertos en seguridad se dirigen hacia cibercriminales norcoreanos

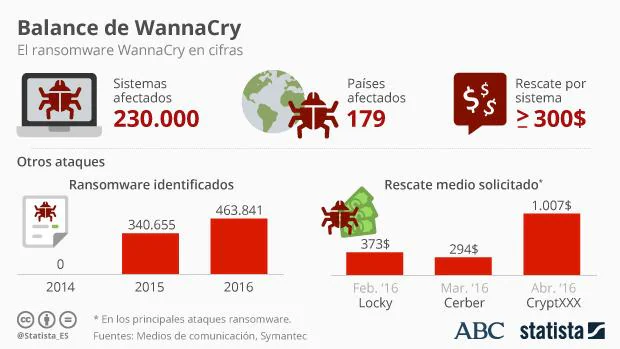

MADRID Actualizado: GuardarHan sido cuatro días de infarto. De miedo. Temor. El ciberataque masivo por la propagación de un «ransomware» con capacidades de gusano, que ha dejado más de 170 países afectados y más de 300.000 infecciones, ha entrado en una fase de estabilización. Mitigados sus efectos, las investigaciones viran ahora a detectar a los culpables. Las primeras hipótesis apuntan a Lazarus, un grupo de cibercriminales vinculado a Corea del Norte. Aunque no son definitivas, EE.UU. ha comenzado a apuntar hacia esta tesis.

Aunque los autores de uno de los ciberataques más virulentos recordados en los últimos años (en otras épocas se han producido mayores estragos) no se han descubierto todavía, los servicios de inteligencia de EE.UU. y expertos en seguridad informática dudan sobre las verdaderas motivaciones de atacar a miles de empresas.

Y las primeras hipótesis apuntan a que piratas informáticos de Pyongyang (Corea del Norte) están detrás de lo sucedido.

Las investigaciones han relacionado el ciberataque masivo con el grupo de piratas informáticos Lazarus, uno de los más buscados en los últimos meses, y que se ha vinculado con el país asiático. De hecho, desde que comenzaran sus operaciones en 2009 se le ha atribuido además otros ataques como el robo de 81 millones de dólares del Banco Central de Bangladesh en 2016 así como sendos ataques a empresas manufactureras, medios de comunicación e instituciones financieras en al menos 18 países.

9c7c7149387a1c79679a87dd1ba755bc @ 0x402560, 0x40F598

— Neel Mehta (@neelmehta) 15 de mayo de 2017

ac21c8ad899727137c4b94458d7aa8d8 @ 0x10004ba0, 0x10012AA4#WannaCryptAttribution

Un misterioso mensaje publicado en su cuenta de Twitter por el analista de Google Neel Mehta señaló la muestra del «malware» WannaCry, que apareció en febrero de 2017, dos meses antes de la reciente oleada de ciberataques. Los analistas de la firma de seguridad Kaspersky Lab han analizado esta información e identificaron y confirmaron similitudes de código entre esta muestra y otras utilizadas por el grupo de Lazarus en los ataques de 2015.

La vinculación, por supuesto, podría resultar una pista falsa. Sin embargo, el análisis de la muestra detectada en febrero y la comparación con las de WannaCry utilizadas en los recientes ciberataques muestran que el código que señala al grupo Lazarus fue eliminado del código de programación del «malware» WannaCry, aunque otras hipótesis apuntan a que se trate de un intento de los precursores de la campaña para ocultar pruebas.

Vicente Díaz, analista de seguridad Kaspersky, insiste en esa tesis. «Hay similitud del código de Lazarus en campañas antiguas y otras que han utilizado el programa WannaCry, sobre todo, en algunas funciones para generar números aleatorios. Ahora mismo, el análisis que se está realizando es si existen estas conexiones, que sí existen, pero hasta qué punto puede hacerse una relación fuerte, pero como indicio sí hay una relación», asegura en declaraciones a ABC.

Para este experto, la relación entre el ciberataque y Lazarus «tendría sentido» desde el punto de vista de la operación, como la distribución «tan enorme» que ha tenido y la forma de pago «tan poco elaborada». Todo ello -dice- hace pensar que podrían haber planeado una campaña destructiva, cargar contra la NSA por haber recopilado estas herramientas o tener algo de propaganda.

Según la firma de seguridad informática Symantec, algunos de los códigos utilizados en el «ransomware» WannaCry coinciden con los utilizados en ataques informáticos norcoreanos pasados, como el de 2014 a Sony, aunque descartan que se trate de una prueba definitiva de la implicación de Pyongyang, ya que otros cibercriminales procedentes de otros países podrían estar copiando ese método. La empresa californiana de seguridad informática ha identificado en una versión del virus el código de ataques al banco central de Bangladesh en 2016, a bancos polacos a inicios de año o a Sony Pictures Entertainment en represalia por « The Interview», una sátira del líder norcoreano, Kim Jong-un.

El grupo Lazarus, sin embargo, tiene un modus operandi conocidos, según expertos de seguridad de Kaspersky. Se dedica durante días y semanas a conocer la red y a identificar aquellos recursos de valor. Uno de esos recursos puede ser un servidor de «backup» donde se almacena información de autenticación, un servidor de correo o los registros de procesos de transacciones financieras.

Posibles nuevas infecciones

«Nuestra experiencia es que van a aparecer nuevos ataques explotando esta vulnerabilidad», sostiene a este diario Luis Corrons, director técnico de la firma de seguridad PandaLabs, quien duda sobre los objetivos de los cibercriminales, ya que cree que puede haber una razón económica y porque se les ha podido ir de las manos: «no han sido conscientes del impacto y de lo que podría llegar a extenderse. Hacía muchos años que no veíamos un ataque así».

En las últimas horas, el cruce de acusaciones entre Rusia y EE.UU. se ha endurecido. Mientras Vladímir Putin apuntaba al gobierno norteamericano de estar detrás del virus informático, el asesor del presidente Donald Trump, Marc Bossert, lo negaba. «El Gobierno estadounidense no fabricó el virus», dijo en conferencia, al tiempo que sugirió que la NSA «no ha desarrollado ninguna herramienta para quedarse con datos por medio del pago de un rescate». En su opinión, el ciberataque «es algo desarrollado por las partes culpables», potencialmente criminales o Estados-nación extranjeros, que lo han fabricado «para difundirlo mediante documentos adjuntos en correos electrónicos y causar infecciones».

Ver los comentarios