Seguridad

Del «phishing» al corte del salami: las ocho estafas más comunes en Internet (y consejos para evitarlas)

Los expertos alertan en Córdoba sobre la proliferación del fraude informático

En el seminario sobre fraude informático celebrado ayer en Córdoba se pusieron sobre la mesa algunas de las estafas más comunes que pueden darse por Internet o por teléfono. Algunas son de sobra conocidas, y otras no tanto. Expertos como el «hacker» y técnico en seguridad informática Miguel Ángel Arroyo también ofrecieron algunos consejos sencillos para no caer en ellas.

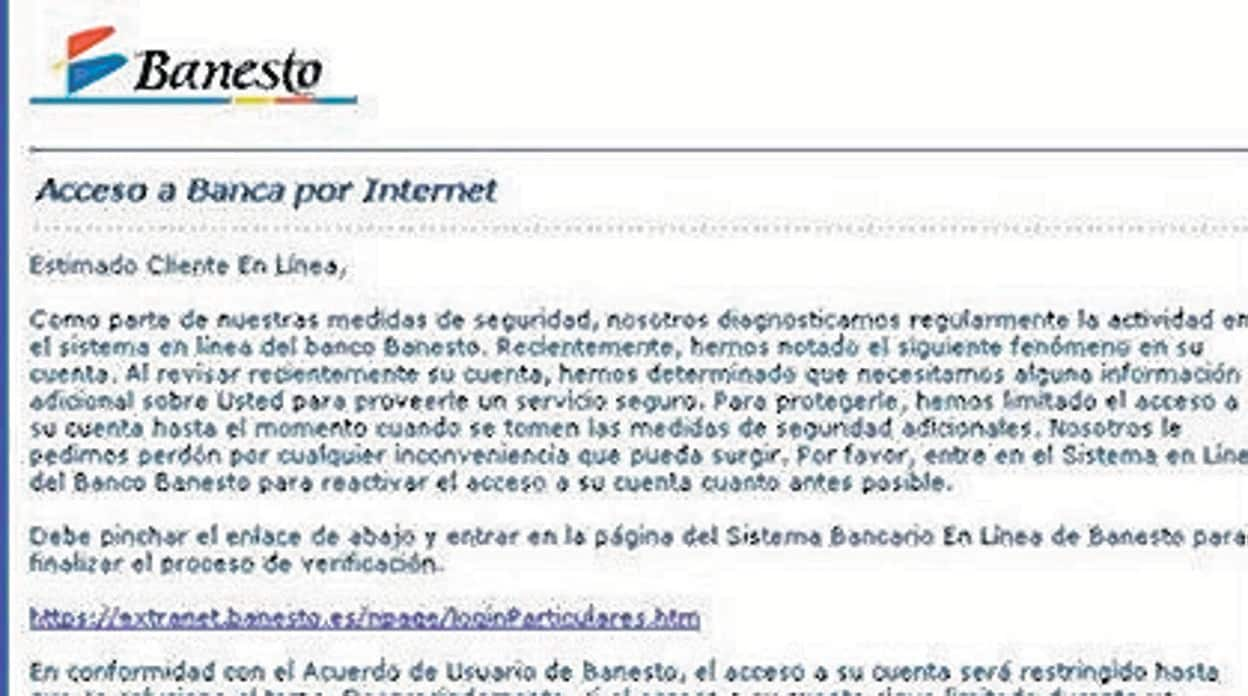

Phishing

Es una de las más comunes. Consiste en suplantar la identidad de una empresa o persona para hacerse con los datos de un tercero, generalmente contraseñas o información de cuentas, con fines delictivos. Existen incluso páginas web dedicadas a ofrecer servicios supuestamente gratuitos de «phishing» que, por supuesto, no mencionaremos aquí.

Aunque es fácil detectarlo (faltas de ortografía, malas traducciones, correos de personas desconocidas...), cada vez es más sofisticado , por lo que Miguel Ángel Arroyo recomienda usar protocolos SPF de verificación de correos. Suelen incluirlos los principales gestores de email .

Spear phishing

Es una variante más sofisticada del anterior. En ella, los ciberdelincuentes realizan una investigación previa de la víctima (por ejemplo en redes sociales) para poder presentarse con más credibilidad. Para evitarlo, hay que tener cuidado con los datos e información que se revelan en las redes sociales , la principal fuente de información de los ciberdelicuentes.

Whaling

Si «phishing» es, literalmente, «pescar» en inglés, «whaling» se podría traducir como «pescar peces gordos» («whale» significa «ballena» en inglés). Es un método de «phishing» pensado para engañar a directivos y altos cargos de empresas. Si no eres ninguno de ellos, no tiene por qué precuparte. En caso contrario, ten cuidado con lo que publicas en Linkedin : desde ahí los ciberdelincuentes pueden saber quién es tu jefe o cuáles son tus preferencias.

Este método también se conoce como «la estafa del CEO» . Y aunque parezca difícil de creer, las autoridades policiales aseguran que es mucho más frecuente de lo que se piensa, y hay quien «pica». Lo que ocurre es que muy pocas empresas y menos directivos se atreven a denunciar estos casos, por el desprestigio que supone.

Vishing

Mezcla de «voice» («voz» en inglés) y «phishing» . Consiste en llamar por teléfono para solicitar datos personales, y para ello suele emplearse una grabación haciéndose pasar por un banco u oficina. El objetivo es conseguir claves de cuentas bancarias , y los ciberdelincuentes emplean robots que realizan llamadas masivas. «Al final alguien pica», dijo en el seminario el coronel de la Guardia Civil Jaime Cereceda en el seminario.

El consejo para evitarlo es fácil: nunca hay que dar claves de cuantas bancarias por teléfono.

Wangiri

Al igual que el método anterior, se hace por teléfono . En este caso la víctima recibe una llamada perdida . Si el usuario la devuelve, lo hará a un número de tarificación adicional en donde la llamada se mantiene retenida sin nadie que conteste. El objetivo es tener a la víctima el máximo tiempo a la escucha, lo que repercutirá en la factura de final de mes.

Se trata de una estafa muy habitual recientemente y es muy difícil rastrear a los promotores. En ocasiones emplean números del extranjero. Nunca hay que devolver una llamada perdida a un número desconocido si se desconfía lo más mínimo.

Una curiosidad: wangiri significa en japonés algo así como «un toque y cuelga».

IRSF

«International Revenue Share Fraud» o « fraude internacional de coparticipación». Son, para entendernos, los números «premium» , que en teoría son legales pero cuyo abuso ha derivado en algunos casos en un fraude. Las autoridades no pueden hacer mucho para detenerlos. Los clientes sí: no usarlos nunca.

Typosquatting

Consiste en hacer pasar una dirección web por otra similar en la que sí confía la víctima, empleando una tipografía diferente pero parecida en algunas letras. Por ejemplo, en mayúsculas la «i» es igual que la «l» en la tipografía empleada para los dominios web.

Mediante este método, los ciberdelincuentes pueden conseguir que sus víctimas entren en alguna web fraudulenta . En otras ocasiones lo único que pretenden es buscar un tráfico artificial.

Un ejemplo: entre google o go0gle , ¿cuál es el correcto?

Salami slicing

Literalmente, significa «corte del salami », y en un principio no tiene por qué ser un delito. Son muchas acciones pequeñas que, combinadas, obtienen un beneficio mucho mayor que si se hubiera hecho una sola de gran tamaño. No es una acción ilegal en si misma, pero se suele emplear con fines delictivos para dificultar el rastreo y evitar penas de cárcel en caso de ser detectado.

Noticias relacionadas